مقدمة

يُعد التهرب من برامج مكافحة الفيروسات جانبًا أساسيًا في مجال الأمن السيبراني، خاصةً للهاكرز الأخلاقيين واختصاصيي اختبار الاختراق الذين يسعون إلى تقييم الوضع الأمني للمؤسسات. ومع ذلك، يستغل مجرمو الإنترنت أيضًا هذه الأساليب لتجاوز تدابير الأمان ونشر البرمجيات الضارة. يساعد فهم أساليب التهرب من برامج مكافحة الفيروسات المحترفين في الأمن السيبراني على تعزيز الدفاعات والتخفيف من التهديدات بفعالية.

كيفية اكتشاف برامج مكافحة الفيروسات للبرمجيات الضارة

قبل التعمق في تقنيات التهرب، من الضروري فهم كيفية اكتشاف برامج مكافحة الفيروسات (AV) للشفرة الضارة:

- الكشف القائم على التوقيع – يقارن الملفات بقاعدة بيانات تحتوي على تواقيع معروفة للبرمجيات الضارة.

- التحليل الاستدلالي – يفحص أنماط الشفرات والسلوكيات التي تشبه البرمجيات الضارة.

- التحليل السلوكي – يراقب الأنشطة في الوقت الفعلي لاكتشاف أي سلوك مشبوه.

- بيئة الاختبار المعزولة (Sandboxing) – يتم تشغيل الملفات في بيئة معزولة لمراقبة سلوكها قبل تنفيذها.

- الكشف القائم على الذكاء الاصطناعي والتعلم الآلي – يستخدم الذكاء الاصطناعي للكشف عن أنماط جديدة غير معروفة من البرمجيات الضارة.

تقنيات التهرب من برامج مكافحة الفيروسات

إخفاء الشيفرة (Code Obfuscation)

- يقوم المهاجمون بتعديل الكود المصدري لجعله غير قابل للتعرف عليه بواسطة أدوات مكافحة الفيروسات.

- تشمل التقنيات المستخدمة التشفير، والتعبئة (Packing)، والشفرة متعددة الأشكال (Polymorphic Code) التي تتغير عند كل تنفيذ.

التعبئة والتشفير (Packing and Crypting)

- يستخدم منشئو البرمجيات الضارة أدوات تعبئة وتشفير لتغليف الشيفرة الضارة بطبقات تشفيرية.

- يمنع ذلك برامج مكافحة الفيروسات من اكتشاف التواقيع المعروفة.

حقن العمليات (Process Injection)

- يتم حقن الشيفرة الضارة داخل عمليات شرعية بحيث تعمل دون اكتشافها.

- تشمل الطرق الشائعة: حقن DLL، تجويف العمليات (Process Hollowing)، وAPC Injection.

تقنيات “العيش على الحافة” (Living off the Land – LOTL)

- يتم استغلال أدوات النظام الشرعية مثل PowerShell وWMIC وLOLBins لتنفيذ أوامر ضارة.

- يتجنب الاكتشاف باستخدام تطبيقات موثوقة.

الوعي البيئي (Environment Awareness)

- تتحقق البرمجيات الضارة مما إذا كانت تعمل في بيئة افتراضية (VM) أو بيئة اختبار معزولة، وتظل غير نشطة لتجنب التحليل.

- تتضمن التقنيات: التحقق من عدد أنوية المعالج، مفاتيح التسجيل، أو التأخير غير المعتاد في التنفيذ.

البرمجيات الضارة غير الملفية (Fileless Malware)

- تعمل مباشرة في الذاكرة دون الكتابة إلى القرص، مما يجعل اكتشافها أكثر صعوبة.

- تستخدم السكريبتات، والتلاعب في السجل، والتنفيذ داخل الذاكرة للتهرب من الاكتشاف.

البرمجيات الضارة متعددة الأشكال والمتغيرة (Polymorphic & Metamorphic Malware)

- تقوم البرمجيات الضارة متعددة الأشكال بتشفير أو تعديل كودها مع كل إصابة لتجنب الكشف القائم على التوقيع.

- تقوم البرمجيات الضارة المتغيرة بإعادة كتابة كامل كودها مع الاحتفاظ بوظيفتها، مما يجعل اكتشافها أكثر صعوبة.

التهرب القائم على التوقيت (Timing-Based Evasion)

- تؤخر التنفيذ لتجنب أدوات التحليل السلوكي.

- تستخدم المهام المجدولة أو تنتظر عدم نشاط المستخدم قبل بدء الهجوم.

إجراءات الحماية ضد تقنيات التهرب من مكافحة الفيروسات

لمواجهة هذه التقنيات، يجب على المتخصصين في الأمن السيبراني تطبيق تدابير أمنية قوية، مثل:

- ✅ الكشف القائم على السلوك – يمكن لأدوات كشف التهديدات والاستجابة المتقدمة (EDR) مراقبة أنشطة النظام واكتشاف الشذوذ.

- ✅ اصطياد التهديدات (Threat Hunting) – تنفيذ حملات بحث عن التهديدات لاكتشاف التهديدات المخفية.

- ✅ الذكاء الاصطناعي والتعلم الآلي – نشر حلول أمنية مدعومة بالذكاء الاصطناعي لمواكبة التهديدات الجديدة.

- ✅ مسح الذاكرة (Memory Scanning) – اكتشاف البرمجيات الضارة غير الملفية عن طريق فحص الذاكرة.

- ✅ القوائم البيضاء للتطبيقات (Application Whitelisting) – السماح فقط للتطبيقات الموثوقة بالتشغيل لمنع تنفيذ الأكواد غير المصرح بها.

- ✅ تشديد سياسات الأمان – فرض سياسات صارمة على PowerShell والسكريبتات للحد من إساءة استخدامها.

- ✅ التحديثات المنتظمة – تحديث برامج مكافحة الفيروسات والأدوات الأمنية بانتظام لمواجهة أساليب التهرب الجديدة.

- ✅ توعية المستخدمين – تدريب المستخدمين على التصيد الاحتيالي والتنزيلات الضارة وهجمات الهندسة الاجتماعية.

ملاحظات دراسية حول التهرب من برامج مكافحة الفيروسات وتجاوزها

“AntiVirus Evasion & Bypass Study Notes” هو دليل دراسي حول تقنيات التهرب من برامج مكافحة الفيروسات، يغطي طرق تجاوز التدابير الأمنية المستخدمة في برامج AV الحديثة وأنظمة الكشف والاستجابة للمخاطر (EDR).

يتضمن الدليل شرحًا تفصيليًا حول الإخفاء، والتشفير، وحقن العمليات، وإنشاء الشيفرات التنفيذية، وتقنيات التهرب المختلفة باستخدام أدوات مثل Metasploit وC# وPowerShell وVBA.

جدول المحتويات:

- 🔹 طرق الكشف الخاصة ببرامج مكافحة الفيروسات

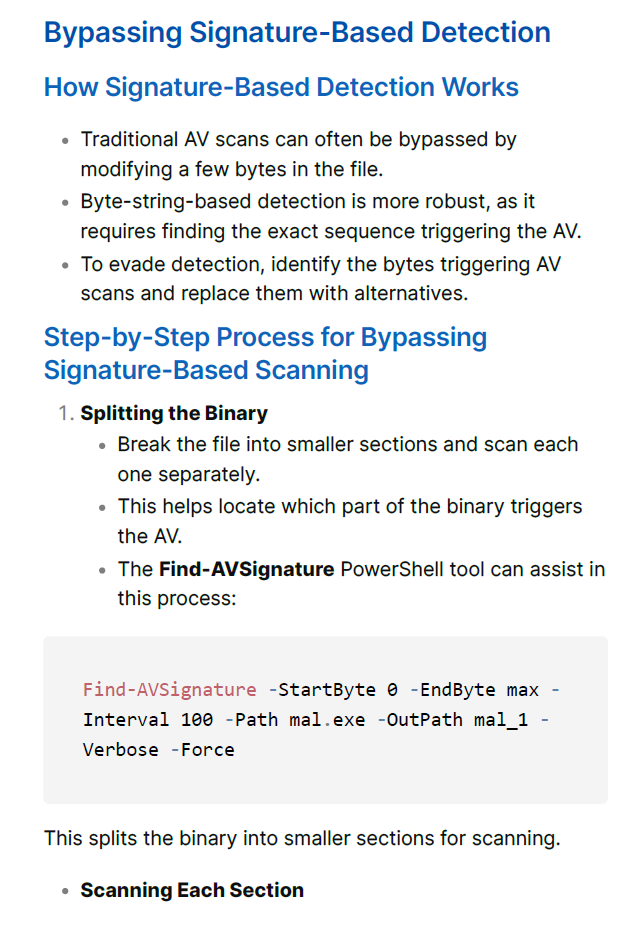

- 🔹 تجاوز الكشف القائم على التوقيع

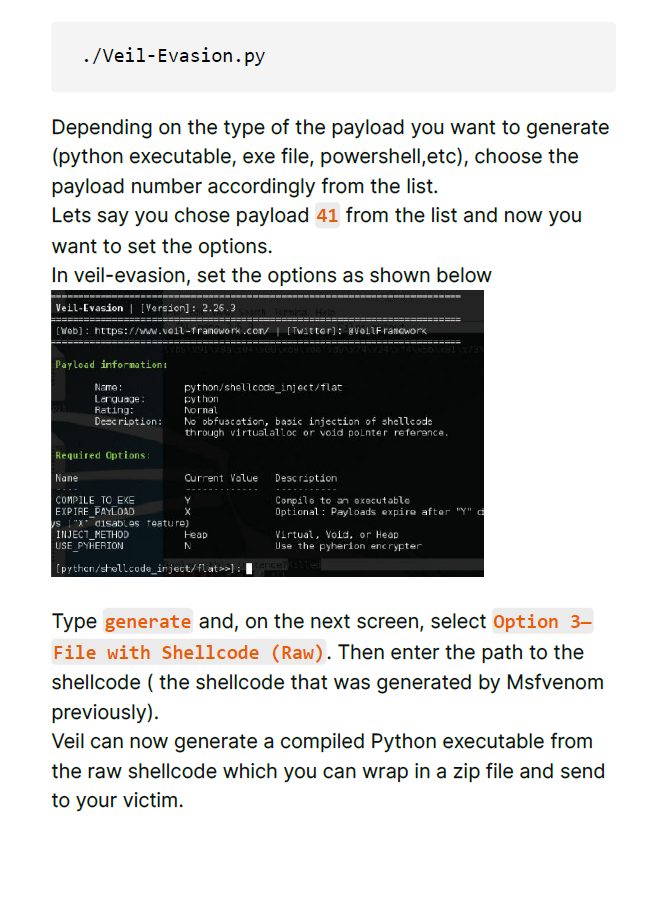

- 🔹 تجاوز مكافحة الفيروسات باستخدام Metasploit

- 🔹 تجاوز مكافحة الفيروسات باستخدام C#

- 🔹 حقن C# في العمليات الموثوقة

- 🔹 استخدام واجهات برمجية غير محاكية

- 🔹 التهرب من مكافحة الفيروسات باستخدام وحدات ماكرو Office

- 🔹 التهرب من مكافحة الفيروسات باستخدام Mimikatz

- 🔹 تقنيات VBA المتقدمة

- 🔹 تجويف العمليات (Process Hollowing)

- 🔹 تقنيات الإخفاء والمبادئ الأساسية

- 🔹 تقنيات الإخفاء والمبادئ الأساسية

- 🔹 تقنيات التهرب أثناء وقت التشغيل

- 🔹 تجاوز القوائم البيضاء للتطبيقات وسرقة بيانات الاعتماد

- 🔹 تجاوز AppLocker وأمان PowerShell

- 🔹 التهرب من أنظمة كشف التسلل (IPS/IDS)

- 🔹 التهرب من أنظمة كشف التسلل (IPS/IDS)

- 🔹 تجاوز فلاتر الشبكة

- 🔹 الأبواب الخلفية في Windows وMS Office وLinux

- 🔹 الأبواب الخلفية في Windows وMS Office وLinux

- 🔹 الجذور الخفية (Rootkits)

- 🔹 الأبواب الخلفية عبر DLL

📄 عدد الصفحات: 144

📂 الصيغة: PDF

اللغة: الانجليزية

التوصيات (LinkedIn)

كيف يمكنك شراء الكتاب؟

يمكنك شراء الكتيب مباشرة بالضغط على الزر أدناه

بعد شراء الكتيب، سوف تكون قادرًا على تنزيل الكتاب بصيغة PDF.

تحديثات الملاحظات

تحديثات الملاحظات

إذا كنت تتابع قناتي على YouTube، فستعرف أن المشتركين في المستوى الثاني من العضوية يحصلون على وصول فوري إلى كتالوج ضخم من الملاحظات في مجالات:

📌 الأمن السيبراني

📌 اختبار الاختراق

📌 التسويق الرقمي

📌 إدارة الأنظمة

📌 تحليل البيانات

💲 تكلفة الاشتراك: 10$ شهريًا مع إمكانية الحصول على جميع التحديثات ما دمت مشتركًا!

هذا يعني أنه إذا كنت ترغب في مواكبة التغييرات والتحديثات التي تطرأ على الملاحظات والحصول على إمكانية الوصول إلى فئات أخرى، فإنني أشجعك على الانضمام إلى عضوية القناة من المستوى الثاني بدلاً من ذلك. ومع ذلك، إذا كنت موافقًا على تنزيل الإصدار الحالي من هذا القسم من الملاحظات، فيمكنك شراء هذا الكتيب بدلاً من ذلك مقابل دفعة لمرة واحدة.

هل ستتغير أسعار هذا الكتيب في المستقبل؟

بمجرد إصدار نسخة أخرى من هذا الكتاب الإلكتروني، وهو ما سيحدث، سيتغير السعر قليلاً حيث سيتضمن الكتيب المزيد من المحتويات والملاحظات والرسوم التوضيحية.

📌 تدريب مجاني على التهرب من مكافحة الفيروسات

تحقق من قائمة التشغيل على قناتي على YouTube للتدريب العملي!