ما هو اختراق الويب؟

يشير اختراق الويب إلى استغلال الثغرات الأمنية في المواقع الإلكترونية، وتطبيقات الويب، والخدمات عبر الإنترنت للوصول غير المصرح به، أو سرقة البيانات، أو التلاعب بالأنظمة. يُعتبر هذا المجال من أهم جوانب الأمن السيبراني، حيث يواصل المهاجمون تطوير تقنيات جديدة لاختراق الأنظمة المستندة إلى الويب.

هناك نوعان من اختراق الويب:

✅ الاختراق الضار: يهدف إلى سرقة البيانات أو تعطيل الخدمات (Cybercrime).

✅ الاختراق الأخلاقي: يتم من قبل مختبري الاختراق والباحثين الأمنيين (Penetration Testers) لاكتشاف وإصلاح نقاط الضعف قبل استغلالها.

أنواع اختراق الويب

يمكن أن تتخذ عمليات اختراق الويب أشكالاً عديدة، وذلك حسب أهداف المهاجم ونقاط الضعف في النظام المستهدف. وتتضمن بعض الأنواع الأكثر شيوعًا ما يلي:

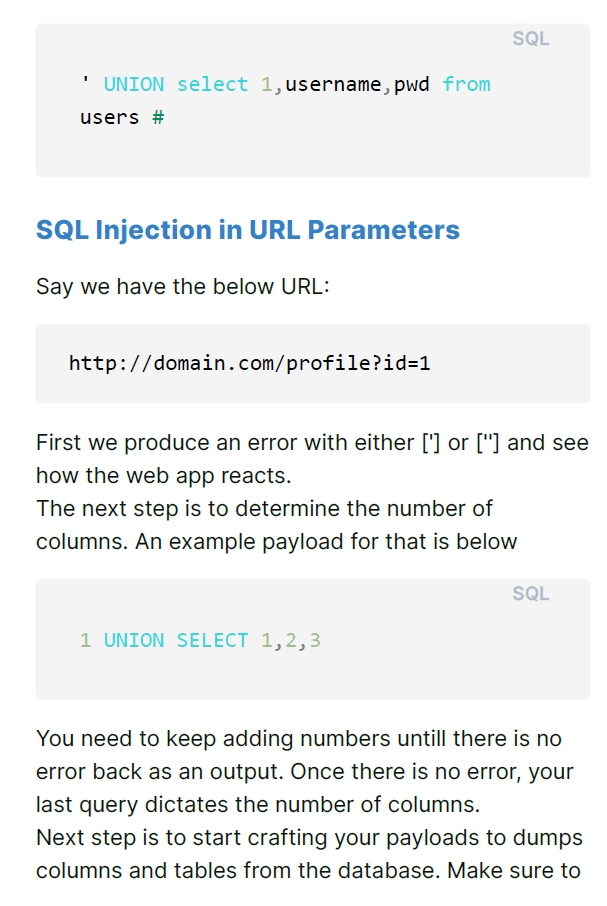

🔹 1. هجوم حقن SQL (SQL Injection – SQLi)

- ✔️ إدخال استعلامات SQL خبيثة في تطبيقات الويب التي تستخدم قواعد البيانات.

- ✔️ استغلال ضعف التحقق من مدخلات المستخدم للوصول إلى البيانات أو تعديلها أو حذفها.

- ✔️ مثال: اختراق صفحات تسجيل الدخول لتجاوز المصادقة.

🔹 2. البرمجة عبر المواقع (Cross-Site Scripting – XSS)

- ✔️ حقن JavaScript خبيث في مواقع الويب، حيث يتم تشغيله في متصفح الضحية.

- ✔️ يُستخدم لسرقة الجلسات (Cookies)، أو تنفيذ عمليات نيابة عن المستخدم.

✔️ أنواع XSS:

- XSS المخزّن (Persistent XSS)

- XSS المنعكس (Reflected XSS)

🔹 3. تزوير الطلبات بين المواقع (Cross-Site Request Forgery – CSRF)

- ✔️ خداع المستخدم لتنفيذ إجراء غير مقصود أثناء تسجيل دخوله إلى تطبيق ويب.

- ✔️ مثال: إرسال رابط خبيث يؤدي إلى تحويل أموال أو تغيير كلمة المرور دون علم المستخدم.

🔹 4. تنفيذ التعليمات البرمجية عن بُعد (Remote Code Execution – RCE)

- ✔️ استغلال الثغرات لتنفيذ أوامر خبيثة على الخادم.

- ✔️ قد يؤدي إلى السيطرة الكاملة على النظام وسرقة البيانات الحساسة.

🔹 5. هجمات تضمين الملفات (File Inclusion Attacks)

- ✔️ LFI (تضمين ملف محلي): تنفيذ ملفات مخزنة على الخادم.

- ✔️ RFI (تضمين ملف عن بُعد): تحميل وتنفيذ سكربت خبيث عن بُعد.

🔹 6. هجمات (Brute Force Attacks)

- ✔️ تخمين بيانات تسجيل الدخول عبر تجربة عدة كلمات مرور تلقائيًا باستخدام أدوات مثل:

- Hydra

- John the Ripper

- Burp Suite

🔹 7. هجمات الرجل في المنتصف (MITM – Man-in-the-Middle)

- ✔️ اعتراض الاتصالات بين المستخدم والموقع لتعديل البيانات أو سرقتها.

- ✔️ غالبًا ما تحدث عبر اتصالات غير مشفرة (HTTP) أو شبكات Wi-Fi غير آمنة.

🔹 8. هجمات حجب الخدمة (DoS/DDoS Attacks)

- ✔️ إغراق خادم الموقع بعدد هائل من الطلبات لتعطيل الخدمة.

- ✔️ يتم استخدام بوت نت (Botnet) لإرسال كمية ضخمة من البيانات وشل الموقع.

كيف يحدث اختراق الويب؟

يستغل المهاجمون نقاط ضعف شائعة، مثل:

🔸 مدخلات غير مفلترة (عدم التحقق من بيانات المستخدم).

🔸 برامج غير محدثة (إضافات، مكتبات، أنظمة إدارة محتوى).

🔸 مصادقة ضعيفة (كلمات مرور سهلة، عدم استخدام المصادقة الثنائية).

🔸 إعدادات أمان خاطئة (لوحات إدارة مكشوفة، أدلة مفتوحة).

🔸 نقل بيانات غير آمن (عدم استخدام HTTPS للتشفير).

لمن هذه الملاحظات؟

- ✔️ المحترفون في مجال اختبار اختراق تطبيقات الويب الذين يحتاجون إلى مرجع سريع للأوامر والمفاهيم الأساسية.

- ✔️ المتعلمون المستقلون الذين يرغبون في إتقان اختراق تطبيقات الويب من خلال ملاحظات عملية.

فهرس المحتوى

- 🔹 التعريفات والمنهجيات الأساسية

- 🔹 استكشاف محتوى الويب (Content Enumeration)

- 🔹 استكشاف أدلة تطبيقات الويب

- 🔹 الهجمات الشائعة على تطبيقات الويب

- 🔹 حقن SQL (SQL Injection)

- 🔹 حقن NoSQL

- 🔹 ثغرات IDOR (الوصول غير المقصود إلى البيانات)

- 🔹 هجمات XML

- 🔹 اختراق المسارات (Directory Traversal)

- 🔹 CSRF – تزوير الطلبات بين المواقع

- 🔹 حقن HTML و iFrame

- حقن iFrame

- 🔹 ثغرات تحميل الملفات (File Upload Vulnerabilities)

- 🔹 هجمات XSS

- 🔹 هجمات JSON Web Token (JWTs)

- 🔹 هجمات SSRF – طلبات جهة الخادم

- 🔹 هجمات تنفيذ الأوامر (Command Injection)

- 🔹 هجمات تضمين الملفات (LFI & RFI)

- 🔹 هجمات Server Side Template Injection

- 🔹 ثغرات مصادقة المستخدم

- 🔹استغلال ثغرات المصادقة

- 🔹 أدوات المسح الآلي لتطبيقات الويب

- 🔹 أمان الحسابات عبر الإنترنت

📌 عدد الصفحات: 200

📌 التنسيق: PDF & Markup

شهادات العملاء

كيفية شراء دليل ودروس اختراق الويب واختبار الاختراق

يمكنك شراء الكتيب مباشرة بالضغط على الزر أدناه

بعد إتمام الشراء، ستتمكن من تحميل ملف PDF، بالإضافة إلى ملفات Markup في حال كنت ترغب في استيرادها إلى برنامج Obsidian لإدارة الملاحظات.

تحديثات الملاحظات

إذا كنت تتابع قناتي على YouTube، فبالتأكيد تعلم أن المشتركين في المستوى الثاني من العضوية يحصلون فورًا على وصول غير محدود إلى كتالوج واسع يشمل: الأمن السيبراني اختبار الاختراق التسويق الرقمي إدارة الأنظمة تحليل البيانات 📌 مقابل 10 دولارات شهريًا، يحصل المشتركون أيضًا على جميع تحديثات الملاحظات طالما أنهم مشتركون.

هذا يعني أنه إذا كنت ترغب في مواكبة التغييرات والتحديثات التي تطرأ على الملاحظات والحصول على إمكانية الوصول إلى فئات أخرى، فإنني أشجعك على الانضمام إلى عضوية القناة من المستوى الثاني بدلاً من ذلك. ومع ذلك، إذا كنت موافقًا على تنزيل الإصدار الحالي من هذا القسم من الملاحظات، فيمكنك شراء هذا الكتيب بدلاً من ذلك مقابل دفعة لمرة واحدة.

هل ستتغير أسعار هذا الكتيب في المستقبل؟

عند إصدار نسخة جديدة من هذا الكتيب، سيطرأ تعديل طفيف على السعر، حيث ستتضمن النسخة الجديدة محتويات إضافية وملاحظات ورسوم توضيحية.

تدريب مجاني على اختراق الويب واختبار الاختراق

تحقق من قائمة التشغيل على قناتي في YouTube للحصول على دورات مجانية حول اختراق تطبيقات الويب واختبار الاختراق!